|

|

Accueil des forums

>

ADRA - COMMENTAIRES

>

Discussion

Après Stuxnet et DUQU : Flame, un nouveau virus, attaque l'Iran et d'autres pays au M-O

Envoyé par jero

|

Après Stuxnet et DUQU : Flame, un nouveau virus, attaque l'Iran et d'autres pays au M-O 25 septembre 2010, 19:55 |

Administrateur Membre depuis : 18 ans Messages: 565 |

Un virus sophistiqué ravive la crainte du cyberterrorisme

Par Benjamin Ferran

Le virus Stuxnet pourrait cibler une centrale iranienne, avance un expert en sécurité. Crédits photo : AFP

Le virus Stuxnet s'immisce dans les systèmes de contrôle des centrales et d'usines. Il aurait pu être développé avec le soutien d'un État, jugent les chercheurs, et pourrait cibler l'Iran.

Les experts en sécurité informatique ne savent pas encore quelle est la cible exacte de Stuxnet, ni qui en est à l'origine. Mais ils s'accordent pour dire qu'ils n'avaient jamais vu un virus poser une telle menace dans le monde réel. En gestation depuis un an, ce ver s'immisce dans les infrastructures de contrôle d'usines et de centrales nucléaires. «Ce programme malveillant n'a pas été conçu pour voler de l'argent, envoyer du spam ou voler des données personnelles, mais pour saboter des usines et endommager des systèmes industriels», analyse Eugene Kaspersky, PDG de Kaspersky Lab. «Nous entrons dans une nouvelle ère de cyberguerre et de cyberterrorisme», alerte-t-il.

Pour parvenir à ses fins, Stuxnet exploite toute une série de vulnérabilités dans des systèmes de contrôles industriels. Le degré de sophistication de ce virus prouve que ses concepteurs ont été particulièrement bien renseignés sur leurs cibles et qu'il ne s'agit pas de pirates isolés, jugent ainsi les spécialistes de la sécurité informatique. Selon les estimations de Symantec, qui n'avait «jamais vu une telle menace auparavant», entre cinq et dix personnes ont travaillé sur ce projet durant six mois. «Une attaque de ce type ne peut être conduite qu'avec le soutien et le financement d'un Etat», avance même Eugene Kaspersky.

Dans le détail, Stuxnet s'attaque d'abord à des postes fonctionnant sous Windows en se déployant depuis des clés USB grâce à des failles «zero day», qui n'ont pas encore été identifiées. Il parcourt ensuite le réseau local à la recherche d'un logiciel très précis, conçu par Siemens. Une fois installé, il reprogramme un composant - l'automate de programme industriel - et envoie de nouvelles instructions aux machines. Il sait ensuite échapper à la vigilance des administrateurs et se mettre à jour grâce à un module «peer-to-peer», qui vient télécharger les fichiers sur les machines disposant de la toute dernière version.

Le virus Stuxnet pourrait cibler l'Iran

Ainsi armé, Stuxnet peut immobiliser des oléoducs, des centrales électriques et d'autres installations contrôlées par ces automates, et provoquer une catastrophe en commandant des valves ou en faussant l'affichage des capteurs de pression et de température. «Stuxnet arrive à contrôler le fonctionnement des machines physiques», confirme Lia O'Murchu, chercheur chez Symantec. Interrogé, Siemens a reconnu que des infections ont été détectées sur quinze systèmes industriels, pour la plupart en Allemagne. Mais il n'y a eu jusqu'à présent «aucun cas de conséquences sur leur production», a assuré un porte-parole.

Outre la complexité du virus, sa répartition géographique éveille toutefois des soupçons d'attaques concentrées sur un seul pays. Sur les 10.000 ordinateurs infectés, près de 60% ont en effet été détectés en Iran, selon Symantec. Ralph Langer, un expert allemand en sécurité qui a particulièrement travaillé sur Stuxnet, suggère que la république islamique a pu être prise pour cible. Et en particulier le réacteur nucléaire de Bouchehr, sur lequel Siemens a travaillé dans les années 1970. Un autre chercheur chez GSMK, Frank Rieger, juge que la cible serait plutôt l'usine d'enrichissement de Natanz.

Dans les deux cas, les preuves manquent. Questionné par la BBC, Siemens affirme qu'il n'a pas participé à la récente reconstruction du réacteur de Bouchehr, et n'avoir aucun lien avec le programme nucléaire iranien. Le groupe allemand, qui refuse de se livrer à des «spéculations», rappelle qu'il a proposé une mise à jour de sécurité de son logiciel début septembre, tandis que les failles de Windows ont été corrigées cette semaine. Cependant, le virus peut encore muter. Symantec a retrouvé des premières versions datant de juin 2009, qui se sont perfectionnées depuis, en exploitant de nouvelles failles.

Par Benjamin Ferran

Le virus Stuxnet pourrait cibler une centrale iranienne, avance un expert en sécurité. Crédits photo : AFP

Le virus Stuxnet s'immisce dans les systèmes de contrôle des centrales et d'usines. Il aurait pu être développé avec le soutien d'un État, jugent les chercheurs, et pourrait cibler l'Iran.

Les experts en sécurité informatique ne savent pas encore quelle est la cible exacte de Stuxnet, ni qui en est à l'origine. Mais ils s'accordent pour dire qu'ils n'avaient jamais vu un virus poser une telle menace dans le monde réel. En gestation depuis un an, ce ver s'immisce dans les infrastructures de contrôle d'usines et de centrales nucléaires. «Ce programme malveillant n'a pas été conçu pour voler de l'argent, envoyer du spam ou voler des données personnelles, mais pour saboter des usines et endommager des systèmes industriels», analyse Eugene Kaspersky, PDG de Kaspersky Lab. «Nous entrons dans une nouvelle ère de cyberguerre et de cyberterrorisme», alerte-t-il.

Pour parvenir à ses fins, Stuxnet exploite toute une série de vulnérabilités dans des systèmes de contrôles industriels. Le degré de sophistication de ce virus prouve que ses concepteurs ont été particulièrement bien renseignés sur leurs cibles et qu'il ne s'agit pas de pirates isolés, jugent ainsi les spécialistes de la sécurité informatique. Selon les estimations de Symantec, qui n'avait «jamais vu une telle menace auparavant», entre cinq et dix personnes ont travaillé sur ce projet durant six mois. «Une attaque de ce type ne peut être conduite qu'avec le soutien et le financement d'un Etat», avance même Eugene Kaspersky.

Dans le détail, Stuxnet s'attaque d'abord à des postes fonctionnant sous Windows en se déployant depuis des clés USB grâce à des failles «zero day», qui n'ont pas encore été identifiées. Il parcourt ensuite le réseau local à la recherche d'un logiciel très précis, conçu par Siemens. Une fois installé, il reprogramme un composant - l'automate de programme industriel - et envoie de nouvelles instructions aux machines. Il sait ensuite échapper à la vigilance des administrateurs et se mettre à jour grâce à un module «peer-to-peer», qui vient télécharger les fichiers sur les machines disposant de la toute dernière version.

Le virus Stuxnet pourrait cibler l'Iran

Ainsi armé, Stuxnet peut immobiliser des oléoducs, des centrales électriques et d'autres installations contrôlées par ces automates, et provoquer une catastrophe en commandant des valves ou en faussant l'affichage des capteurs de pression et de température. «Stuxnet arrive à contrôler le fonctionnement des machines physiques», confirme Lia O'Murchu, chercheur chez Symantec. Interrogé, Siemens a reconnu que des infections ont été détectées sur quinze systèmes industriels, pour la plupart en Allemagne. Mais il n'y a eu jusqu'à présent «aucun cas de conséquences sur leur production», a assuré un porte-parole.

Outre la complexité du virus, sa répartition géographique éveille toutefois des soupçons d'attaques concentrées sur un seul pays. Sur les 10.000 ordinateurs infectés, près de 60% ont en effet été détectés en Iran, selon Symantec. Ralph Langer, un expert allemand en sécurité qui a particulièrement travaillé sur Stuxnet, suggère que la république islamique a pu être prise pour cible. Et en particulier le réacteur nucléaire de Bouchehr, sur lequel Siemens a travaillé dans les années 1970. Un autre chercheur chez GSMK, Frank Rieger, juge que la cible serait plutôt l'usine d'enrichissement de Natanz.

Dans les deux cas, les preuves manquent. Questionné par la BBC, Siemens affirme qu'il n'a pas participé à la récente reconstruction du réacteur de Bouchehr, et n'avoir aucun lien avec le programme nucléaire iranien. Le groupe allemand, qui refuse de se livrer à des «spéculations», rappelle qu'il a proposé une mise à jour de sécurité de son logiciel début septembre, tandis que les failles de Windows ont été corrigées cette semaine. Cependant, le virus peut encore muter. Symantec a retrouvé des premières versions datant de juin 2009, qui se sont perfectionnées depuis, en exploitant de nouvelles failles.

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 26 septembre 2010, 08:42 |

Administrateur Membre depuis : 18 ans Messages: 565 |

Iran: 30.000 ordinateurs infectés par le virus Stuxnet, Téhéran parle de "guerre électronique" dimanche 26 sep, 04 h 31

TEHERAN (AFP) - Le virus Stuxnet qui s'attaque à des programmes de gestion industrielle a infecté au moins 30.000 ordinateurs en Iran mais sans faire de "dégâts sérieux", selon des responsables iraniens cités dimanche par la presse qui parle de "guerre électronique".

Quelque 30.000 adresses IP -identifiant un ordinateur- infectées par Stuxnet ont été jusqu'à présent dénombrées en Iran, selon Mahmoud Liayi, responsable des technologies de l'information au ministère de l'Industrie cité par le quotidien gouvernemental Iran Daily.

Stuxnet, découvert en juin, recherche dans les ordinateurs qu'il infecte un programme particulier, développé par l'allemand Siemens, et qui contrôle des oléoducs, des plate-formes pétrolières, des centrales électriques et d'autres installations industrielles.

Selon le Financial Times qui a révélé l'affaire vendredi, il s'agirait du premier virus informatique destiné à détruire physiquement des installations, et pas seulement par exemple à paralyser un système informatique.

Stuxnet aurait principalement frappé l'Iran, mais aussi l'Inde, l'Indonésie ou le Pakistan.

"Stuxnet transmet des informations sur les lignes de production industrielle et sur les systèmes d'automation à un certain destinataire. Les informations sont ensuite traitées par les créateurs du virus pour monter des complots contre le pays", a affirmé M. Liayi.

C'est "probablement un gouvernement étranger qui est à l'origine de ce virus", compte tenu de sa complexité, a-t-il ajouté sans autre précision.

Iran Daily évoque en revanche une "guerre électronique de l'Occident contre l'Iran", citant divers experts mettant en cause les Etats-Unis et Israël.

Les industries iraniennes sont en train de recevoir des systèmes destinés à combattre Stuxnet, ajouté M. Liayi, soulignant que l'Iran avait décidé de ne pas utiliser l'antivirus élaboré par Siemens car "il pourrait être porteur d'une nouvelle version du virus".

Le ministre des Télécommunications et des technologies de l'information, Reza Taqipour, a affirmé de son côté qu'"aucun dommage sérieux à des systèmes industriels n'a été signalé dans le pays" du fait de Stuxnet, toujours selon Iran Daily.

"Le virus n'a pas été capable de pénétrer ou de causer des dégâts sérieux dans l'appareil gouvernemental", a-t-il ajouté.

Sur le terrain, "des équipes de spécialistes ont commencé à éliminer systématiquement le virus", selon le directeur de la Compagnie des technologies de l'information dépendant du ministère de Télécommunications, Saeid Mahdiyoon.

Aucun de ces responsables n'a fait allusion à une possible contamination des installations nucléaires iraniennes par le virus.

Le Financial Times a affirmé que la première centrale nucléaire iranienne à Bouchehr (sud) aurait pu être touchée. Siemens a assuré n'avoir pas livré son logiciel incriminé à cette centrale, construite par la Russie et qui doit entrer en activité d'ici la fin de l'année.

Le programme nucléaire iranien est au coeur d'un conflit entre Téhéran et les Occidentaux, qui soupçonnent la République islamique, malgré ses dénégations, de chercher à se doter de l'arme atomique sous couvert d'activités civiles.

L'Iran est sous le coup de sanctions internationales sévères. Elles visent notamment les Gardiens de la révolution, l'armée idéologique du régime qui a pris un rôle croissant dans l'industrie ces dernières années, notamment dans les infrastructures, les télécommunications ou le pétrole.

TEHERAN (AFP) - Le virus Stuxnet qui s'attaque à des programmes de gestion industrielle a infecté au moins 30.000 ordinateurs en Iran mais sans faire de "dégâts sérieux", selon des responsables iraniens cités dimanche par la presse qui parle de "guerre électronique".

Quelque 30.000 adresses IP -identifiant un ordinateur- infectées par Stuxnet ont été jusqu'à présent dénombrées en Iran, selon Mahmoud Liayi, responsable des technologies de l'information au ministère de l'Industrie cité par le quotidien gouvernemental Iran Daily.

Stuxnet, découvert en juin, recherche dans les ordinateurs qu'il infecte un programme particulier, développé par l'allemand Siemens, et qui contrôle des oléoducs, des plate-formes pétrolières, des centrales électriques et d'autres installations industrielles.

Selon le Financial Times qui a révélé l'affaire vendredi, il s'agirait du premier virus informatique destiné à détruire physiquement des installations, et pas seulement par exemple à paralyser un système informatique.

Stuxnet aurait principalement frappé l'Iran, mais aussi l'Inde, l'Indonésie ou le Pakistan.

"Stuxnet transmet des informations sur les lignes de production industrielle et sur les systèmes d'automation à un certain destinataire. Les informations sont ensuite traitées par les créateurs du virus pour monter des complots contre le pays", a affirmé M. Liayi.

C'est "probablement un gouvernement étranger qui est à l'origine de ce virus", compte tenu de sa complexité, a-t-il ajouté sans autre précision.

Iran Daily évoque en revanche une "guerre électronique de l'Occident contre l'Iran", citant divers experts mettant en cause les Etats-Unis et Israël.

Les industries iraniennes sont en train de recevoir des systèmes destinés à combattre Stuxnet, ajouté M. Liayi, soulignant que l'Iran avait décidé de ne pas utiliser l'antivirus élaboré par Siemens car "il pourrait être porteur d'une nouvelle version du virus".

Le ministre des Télécommunications et des technologies de l'information, Reza Taqipour, a affirmé de son côté qu'"aucun dommage sérieux à des systèmes industriels n'a été signalé dans le pays" du fait de Stuxnet, toujours selon Iran Daily.

"Le virus n'a pas été capable de pénétrer ou de causer des dégâts sérieux dans l'appareil gouvernemental", a-t-il ajouté.

Sur le terrain, "des équipes de spécialistes ont commencé à éliminer systématiquement le virus", selon le directeur de la Compagnie des technologies de l'information dépendant du ministère de Télécommunications, Saeid Mahdiyoon.

Aucun de ces responsables n'a fait allusion à une possible contamination des installations nucléaires iraniennes par le virus.

Le Financial Times a affirmé que la première centrale nucléaire iranienne à Bouchehr (sud) aurait pu être touchée. Siemens a assuré n'avoir pas livré son logiciel incriminé à cette centrale, construite par la Russie et qui doit entrer en activité d'ici la fin de l'année.

Le programme nucléaire iranien est au coeur d'un conflit entre Téhéran et les Occidentaux, qui soupçonnent la République islamique, malgré ses dénégations, de chercher à se doter de l'arme atomique sous couvert d'activités civiles.

L'Iran est sous le coup de sanctions internationales sévères. Elles visent notamment les Gardiens de la révolution, l'armée idéologique du régime qui a pris un rôle croissant dans l'industrie ces dernières années, notamment dans les infrastructures, les télécommunications ou le pétrole.

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 28 septembre 2010, 00:56 |

Modérateur Membre depuis : 18 ans Messages: 3 103 |

Le 24 septembre 2010 à 17h15

Stuxnet, le virus informatique ciblerait une centrale nucléaire

Par Jean-Luc Goudet, Futura-Sciences

Étrange histoire que celle de ce virus conçu pour détruire une installation industrielle. Les spécialistes qui l'ont disséqué ont découvert qu'il ciblait certains systèmes de Siemens et pensent que ce Troyen, véhiculé par des clés USB, est spécifiquement dirigé contre la centrale nucléaire iranienne de Bushehr.

Stuxnet, un ver informatique, serait le premier malware à s'attaquer au contrôle en temps réel d'un système industriel. Découvert en juillet 2010, Worm.Win32.Stuxnet a été étudié, entre autre, par un informaticien allemand, Ralph Langner, qui en a décrypté le fonctionnement.

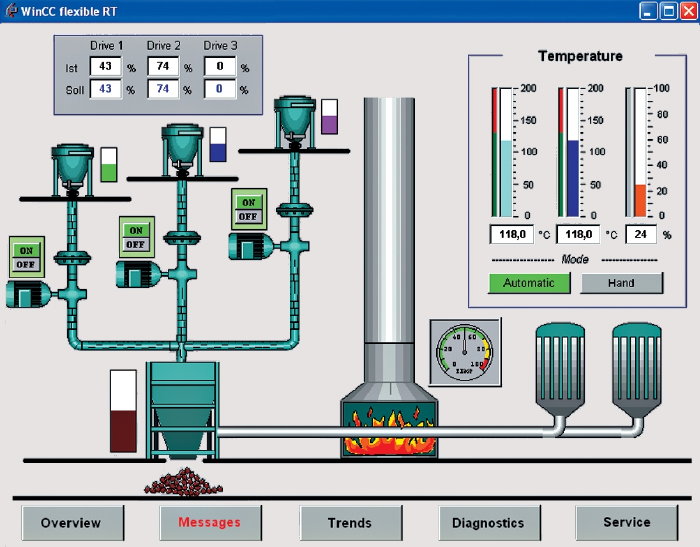

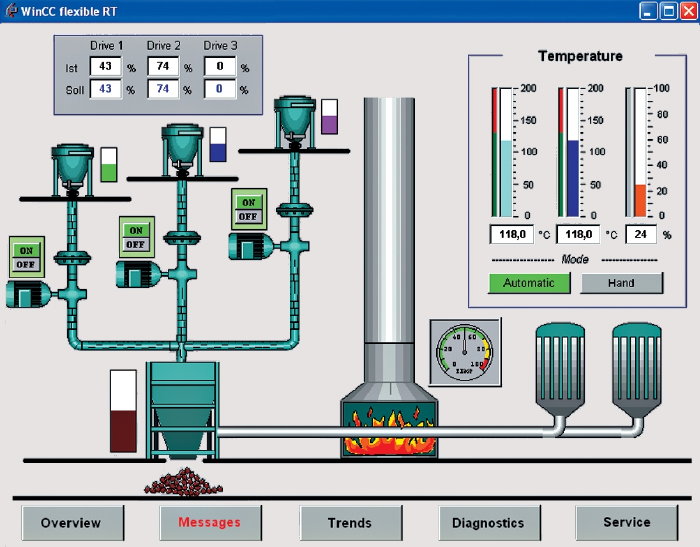

Stuxnet s'appuierait sur le logiciel de supervision WinCC, conçu par Siemens et destiné à piloter depuis un ordinateur sous Windows des systèmes Scada (Supervisory Control and Data Acquisition). Selon cet expert, Stuxnet, qui se révèle particulièrement sophistiqué, ne s'installe pas n'importe où mais dans certains automates programmables industriels de Siemens. De là, il peut commander différents équipements, « comme des valves, par exemple ».

Selon les informations rapportées par PC World, un expert, le Canadien Eric Byres (responsable de Byres Security), qui avait étudié Stuxnet en juillet, aurait, lui, découvert un détail supplémentaire. Le virus modifierait spécifiquement un certain sous-programme destiné à contrôler en temps réel des processus très rapides avec un temps de réponse de 100 millisecondes.

Le ver se laisse transporter sur des clés USB ou des cartes de mémoires Flash et se propage aussi via des réseaux locaux, et même via des imprimantes connectées. On sait qu'il exploite plusieurs failles de Windows, comme l'ont montré les différentes études réalisées, notamment par Microsoft; ce qui lui permettrait de prendre à distance le contrôle d'une machine. L'affaire est prise au sérieux aussi par Siemens, qui a diffusé une méthode et un correctif pour détecter et extirper ce malware.

D'où vient-il ? Où va-t-il ?

À quoi pourrait-il servir ? « Il pourrait par exemple mettre en panne une centrifugeuse, a expliqué Eric Byres (propos rapportés par PC World), mais il pourrait être utilisé dans bien d'autres buts. La seule que je puisse dire c'est que c'est quelque chose conçu pour casser. »

Il aurait été retrouvé en Iran, en Inde et en Indonésie. « Un nombre indéterminé de centrales électriques, de pipes-lines et d'usines ont pu être infectés », ont affirmé les experts. Ralph Langner tire de ses analyses une conclusion concrète : la cible du ver serait la centrale nucléaire de Bushehr, au bord du golfe Persique. Siemens AG avait participé à la construction de la centrale au début des années 1970 jusqu'à la révolution islamique de 1979. Après les bombardements de la guerre Iran-Irak puis l'opposition des États-Unis, la remise en route de la centrale a pu être effectuée grâce à l'aide de la Russie.

C'est d'ailleurs une entreprise russe ayant collaboré à cette remise en route, Atomstroyexport, que Ralph Langner désigne comme un vecteur possible du virus pour son entrée clandestine en Iran. D'après Symantec, qui s'est aussi penché sur ce virus, ce pays concentrait en juillet 60% des cas d'infections.

La sophistication de ce malware et la parfaite connaissance des systèmes de Siemens qu'il implique font penser qu'il ne s'agit pas du jeu d'un hacker du dimanche. Un État pourrait-il avoir visé cette centrale par une cyber-attaque ? Selon Siemens, en tout cas, l'hypothèse ne tient pas car la société allemande n'a livré à la centrale de Bushehr aucun système du type de ceux qu'infecte Stuxnet...

[www.futura-sciences.com]

Les installations industrielles peuvent-elles être piratées par des virus informatiques ? Ici, un tableau de bord sous WinCC visualisant un ensemble d'équipements sur l'écran d'un ordinateur. © Siemens

Pièces jointes:

Par Jean-Luc Goudet, Futura-Sciences

Étrange histoire que celle de ce virus conçu pour détruire une installation industrielle. Les spécialistes qui l'ont disséqué ont découvert qu'il ciblait certains systèmes de Siemens et pensent que ce Troyen, véhiculé par des clés USB, est spécifiquement dirigé contre la centrale nucléaire iranienne de Bushehr.

Stuxnet, un ver informatique, serait le premier malware à s'attaquer au contrôle en temps réel d'un système industriel. Découvert en juillet 2010, Worm.Win32.Stuxnet a été étudié, entre autre, par un informaticien allemand, Ralph Langner, qui en a décrypté le fonctionnement.

Stuxnet s'appuierait sur le logiciel de supervision WinCC, conçu par Siemens et destiné à piloter depuis un ordinateur sous Windows des systèmes Scada (Supervisory Control and Data Acquisition). Selon cet expert, Stuxnet, qui se révèle particulièrement sophistiqué, ne s'installe pas n'importe où mais dans certains automates programmables industriels de Siemens. De là, il peut commander différents équipements, « comme des valves, par exemple ».

Selon les informations rapportées par PC World, un expert, le Canadien Eric Byres (responsable de Byres Security), qui avait étudié Stuxnet en juillet, aurait, lui, découvert un détail supplémentaire. Le virus modifierait spécifiquement un certain sous-programme destiné à contrôler en temps réel des processus très rapides avec un temps de réponse de 100 millisecondes.

Le ver se laisse transporter sur des clés USB ou des cartes de mémoires Flash et se propage aussi via des réseaux locaux, et même via des imprimantes connectées. On sait qu'il exploite plusieurs failles de Windows, comme l'ont montré les différentes études réalisées, notamment par Microsoft; ce qui lui permettrait de prendre à distance le contrôle d'une machine. L'affaire est prise au sérieux aussi par Siemens, qui a diffusé une méthode et un correctif pour détecter et extirper ce malware.

D'où vient-il ? Où va-t-il ?

À quoi pourrait-il servir ? « Il pourrait par exemple mettre en panne une centrifugeuse, a expliqué Eric Byres (propos rapportés par PC World), mais il pourrait être utilisé dans bien d'autres buts. La seule que je puisse dire c'est que c'est quelque chose conçu pour casser. »

Il aurait été retrouvé en Iran, en Inde et en Indonésie. « Un nombre indéterminé de centrales électriques, de pipes-lines et d'usines ont pu être infectés », ont affirmé les experts. Ralph Langner tire de ses analyses une conclusion concrète : la cible du ver serait la centrale nucléaire de Bushehr, au bord du golfe Persique. Siemens AG avait participé à la construction de la centrale au début des années 1970 jusqu'à la révolution islamique de 1979. Après les bombardements de la guerre Iran-Irak puis l'opposition des États-Unis, la remise en route de la centrale a pu être effectuée grâce à l'aide de la Russie.

C'est d'ailleurs une entreprise russe ayant collaboré à cette remise en route, Atomstroyexport, que Ralph Langner désigne comme un vecteur possible du virus pour son entrée clandestine en Iran. D'après Symantec, qui s'est aussi penché sur ce virus, ce pays concentrait en juillet 60% des cas d'infections.

La sophistication de ce malware et la parfaite connaissance des systèmes de Siemens qu'il implique font penser qu'il ne s'agit pas du jeu d'un hacker du dimanche. Un État pourrait-il avoir visé cette centrale par une cyber-attaque ? Selon Siemens, en tout cas, l'hypothèse ne tient pas car la société allemande n'a livré à la centrale de Bushehr aucun système du type de ceux qu'infecte Stuxnet...

[www.futura-sciences.com]

Les installations industrielles peuvent-elles être piratées par des virus informatiques ? Ici, un tableau de bord sous WinCC visualisant un ensemble d'équipements sur l'écran d'un ordinateur. © Siemens

Pièces jointes:

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 28 septembre 2010, 03:16 |

Membre depuis : 16 ans Messages: 4 194 |

Le maliciel qui frappe l'Iran

La science-fiction en avait rêvé, quelqu’un l’a fait. Ce robot qui s’emparerait des commandes d’un pays ou d’un monde ennemi pour le neutraliser existe, désormais, et frappe l’Iran contre lequel « a été lancée, vient de déclarer l’un de ses dirigeants, une guerre électronique ».

Cette arme, car c’en est une, est un virus ou ver informatique nommé Stuxnet, un « maliciel » – pour logiciel malveillant – dont la sophistication stupéfait les plus grands spécialistes car il est bourré, disent-ils de programmes et de codes, utilise des vulnérabilités qui n’avaient jamais été détectées et aurait demandé, pour son développement, de longs mois de travail d'équipes entières.

Habituellement, ce genre de virus contre lesquels sont régulièrement diffusés des avis d’alerte mondiale très proftables aux entreprises de sécurité informatique relèvent de la simple criminalité. Ils sont destinés à voler des fichiers revendus au prix fort, à espionner un concurrent industriel, à vider des comptes bancaires ou faire chanter des individus ou des sociétés mais là, non, c’est autre chose.

Stuxnet a été spécifiquement mis au point pour infecter un programme, conçu par Siemens, dont la fonction est de contrôler des oléoducs, des plates-formes pétrolières ou des centrales électriques. Ce virus est ainsi destiné à modifier la gestion d’activités industrielles essentielles et, éventuellement, à entraîner la destruction des installations touchées.

Il s’attaque à ce nerf de la guerre qu’est l’énergie, eau, pétrole, électricité. Il peut dérégler les systèmes de refroidissement d’une centrale nucléaire et toute la question est de savoir s’il a déjà compromis, ou non, la très prochaine mise en service de la centrale iranienne de Bouchehr.

Ce n’est pas le cas, affirment les responsables iraniens qui reconnaissent, cependant, que les ordinateurs personnels d’employés de cette centrale ont été touchés ainsi que 30 000 autres dans le pays mais sans que l’on sache dans quels secteurs. Evidemment contrôlées, les informations données par l’Iran sont totalement contradictoires puisqu’elles s’attachent, à la fois, à dénoncer la gravité de cette attaque et à en minimiser les conséquences.

Il se passe quelque chose, quelque chose de sérieux, mais quoi exactement, on ne sait pas et la seule certitude, disent les informaticiens d’Iran et de tous les continents, est que ce maliciel n’a pas pu être développé par l’un de ces petits génies qui s’enorgueillissent régulièrement d’avoir pénétré les ordinateurs les plus secrets de grands pays.

« C’est du jamais vu, dit un spécialiste de la protection informatique interrogé par l’Agence France Presse, pas du tout le travail d’un petit hacker et l’on est même largement, ajoute-t-il, au dessus d’un classique gang de cybercriminels ». Interrogés par la BBC, d’autres experts occidentaux estiment que seul un Etat aurait pu créer une telle machine de guerre mais lequel ? Les Etats-Unis ? La Russie ? Israël ? Ceux qui savent ne le disent pas mais tout laisse comprendre qu’une nouvelle arme, non-violente, est testée contre le programme nucléaire iranien – le maliciel.

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 28 septembre 2010, 10:40 |

Membre depuis : 16 ans Messages: 4 194 |

Les infrastructures informatiques du programme nucléaire iranien ont été systématiquement piratées depuis deux mois.

Une véritable attaque a été lancée par les Iisraéliens et les Américains contre l'Iran. Mais il ne s'agit pas d'une guerre comme on l’entend d’habitude avec son cortège de bombes et de morts, mais à coup de virus informatiques. La maladie se répand alors sans faire de victimes humaines. Mahmoud Alyaee, secrétaire général des serveurs informatiques industriels d’Iran, incluant les ordinateurs servant au contrôle des installations nucléaires, vient de confirmer le 25 septembre que 30.000 ordinateurs installés dans des complexes industriels classés ont été infectés par le virus Stuxnet au point de les rendre inopérants.

Virus Stuxnet

Des informations en provenance des services de renseignements dévoilent qu'une offensive cybernétique clandestine a été menée contre l’Iran par les Etats-Unis avec l’aide d’unités d’élite israéliennes, expertes en guerre informatique. Le virus Stuxnet est considéré comme le plus destructeur de sa génération car il attaque les grands complexes industriels et les serveurs informatiques. Il ne s’agit pas d’un quelconque virus ciblant les ordinateurs familiaux, mais d’un virus conçu par des Etats disposant d'une haute technologie et gérant des budgets conséquents dans le domaine de la guerre technologique. Les deux seuls pays adversaires de l'Iran et disposant de moyens humains et de spécialistes militaires capables de réaliser un projet de cette envergure sont Israël et les Etats-Unis.

L’originalité de ce virus tient à sa capacité à s’attaquer aux fondements des systèmes industriels construits par l’allemand Siemens et d’organiser ensuite le transfert des données piratées en direction de l’étranger. Le chef du département de la guerre cybernétique au Pentagone, le vice-amiral Bernard McCullough, a affirmé que le Stuxnet avait des capacités techniques jamais atteintes auparavant. Il s’est adressé à la commission des forces armées du Congrès américain pour leur annoncer que ce virus était le plus sophistiqué qu’il ait eu à connaître.

Les Iraniens ont confirmé que l’attaque de leurs systèmes par ce virus avait été lancée deux mois auparavant mais que leurs experts informatiques ont été dans l’impossibilité de le détecter, de le détruire ou du moins, de minimiser ses effets. Les fonctionnalités de Stuxnet lui permettent de modifier totalement l’environnement informatique d’un système et de prendre le contrôle technique des systèmes automatiques.

Haute technologie

La réalisation de ces produits de haute technicité n’est pas à la portée du tout-venant car, en plus de requérir des fonds de développement très importants, elle nécessite la collaboration d’équipes techniques soudées, travaillant ensemble durant plusieurs années. Tsahal, l’armée israélienne, apporte une contribution décisive à la sécurité de l’information via ses centres de recherches organisés en espaces collaboratifs. La technologie naît et se développe au sein de ses unités spéciales et secrètes: Mamram ou l’unité 8200.

Ces centres militaires sont le vivier de plusieurs centaines d’experts qui essaiment ensuite vers la Silicon Valley israélienne en gardant un contact permanent avec l’armée grâce aux périodes militaires obligatoires. La sélection des futurs génies est réalisée très tôt dans le cycle scolaire israélien puisque dès l’âge de 10 ans, certains élèves sont déjà orientés vers des lycées technologiques qui feront d’eux des spécialistes de la sécurité informatique. Les jeunes postulants sont repérés par les instituteurs, sont pris en main très jeunes par l’université avant d’être mobilisés dans ces unités militaires spéciales.

Leur mental est formé très jeune pour des futures missions difficiles de destruction de la technologie ennemie. Des indiscrétions des services de renseignements précisent que certains de ces experts ont joué un rôle fondamental dans la destruction, le 6 septembre 2007, du réacteur à plutonium que la Corée du nord construisait à A-Zur au nord de la Syrie.

L’aveu du responsable iranien tend à démontrer l’impuissance des ingénieurs iraniens qui n’ont pas réussi à interrompre le transfert de données sensibles depuis Téhéran jusqu’aux services de renseignement américain et israélien. Les Mollahs étaient persuadés que les informations confidentielles qui parvenaient jusqu’à ces services étaient obtenus par la collaboration d’agents doubles et ils avaient alors lancé des chasses aux sorcières dans tout le pays. Des informations concordantes avaient fait état d'une guerre ouverte entre les services iraniens proches du président Ahmadinejad et ceux fidèles au guide suprême Khamenei qui s’accusaient mutuellement d’espionnage et qui ont entraîné de violents affrontements le 23 août en plein Téhéran.

Action américano-israélienne

Lors de son précédent voyage à Washington, le Premier ministre israélien Benjamin Netanyahou avait donné l’impression de céder en échange du soutien de Barack Obama contre le programme nucléaire iranien. En fait, il avait d’abord obtenu l’assurance du président américain que des sanctions financières seraient votées contre l’Iran pour mettre à mal ses ressources financières. Mais d’autre part ils avaient convenu, ensemble, du processus secret de la guerre cybernétique afin de paralyser les installations nucléaires iraniennes. Ces décisions ont amené le Premier ministre israélien à accepter le principe des négociations avec les Palestiniens.

Le virus avait pour objectif d’attaquer l’infrastructure nucléaire iranienne de la centrale de Bushehr, activée en août, ainsi que les centrifugeuses de Natanz. L’AIEA a confirmé qu’elle avait constaté un net ralentissement dans le traitement d’enrichissement de l’uranium dû à des problèmes techniques indéterminés, non résolus à ce jour, qui ont entraîné la mise hors service de 3.000 centrifugeuses. La guerre avec l’Iran est aujourd'hui une réalité.

Jacques Benillouche

Photo: Vue par satellite de l'emplacement de l'usine secrète d'enrichissement uranium près de Qom / Reuters

L'auteur conseille »

Nucléaire: la guerre secrète entre Israël et l'Iran

1/3 Les insectes cyborgs attaquent!

Israël-Iran: la guerre nucléaire est-elle pour demain?

[www.slate.fr]

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 01 octobre 2010, 11:48 |

Membre depuis : 16 ans Messages: 376 |

La douda excuse moi de faire cette remarque qui me semble injuste. En affichant cet article sans connaissance de la sources et de son authenticite, tu causes un mal a Israel. Meme Ici personne ne peut confirmer l'authenticite de ce virus et de son origine. Attend la fin on le saurais tot ou tard.

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 02 octobre 2010, 01:39 |

Membre depuis : 16 ans Messages: 4 194 |

Mon Cher Emile,

Loin de moi l'idée de causer du mal, d'ailleurs je ne suis pas le premier à en avoir parlé, et tu remarqueras que des sources ont été citées, avant la mienne.

Si ce nouveau type de guerre électronique, par ailleurs confirmé par de nombreux médias, peut envoyer "à la ferraille", tout l'arsenal de ceux qui ne nous veulent pas du bien, je pense que l'on a tout à y gagner, d'autant plus que la plupart des autres nations, doivent rigoler en privé, du bon tour joué à cette dictature, ce qui ne peut que déstabiliser un peu plus se régime morbide !

Loin de moi l'idée de causer du mal, d'ailleurs je ne suis pas le premier à en avoir parlé, et tu remarqueras que des sources ont été citées, avant la mienne.

Si ce nouveau type de guerre électronique, par ailleurs confirmé par de nombreux médias, peut envoyer "à la ferraille", tout l'arsenal de ceux qui ne nous veulent pas du bien, je pense que l'on a tout à y gagner, d'autant plus que la plupart des autres nations, doivent rigoler en privé, du bon tour joué à cette dictature, ce qui ne peut que déstabiliser un peu plus se régime morbide !

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 02 octobre 2010, 14:13 |

Modérateur Membre depuis : 18 ans Messages: 3 103 |

02 octobre 2010

Israël a-t-il cyber-attaqué l’Iran ?

Le virus informatique Stuxnet, qui frappe depuis deux mois les installations nucléaires iraniennes serait-il d’origine israélienne?

C’est en tout cas ce que suggère le New York Times. Dans son édition de jeudi, le quotidien américain affirme que le virus contiendrait une référence au livre d’Esther, récit de l’Ancien Testament dans lequel les juifs déjouent un complot perse visant à les détruire.

C’est un fichier contenu dans le code du virus et baptisé “Myrtus”, allusion au mot Esther en Hébreu, qui a déclenché les soupçons. Selon le New York Times, il pourrait s’agir d’une signature israélienne ou alors d’un leurre destiné à brouiller les pistes.

“Une guerre électronique a été lancée contre l’Iran”, a affirmé le 26 décembre dernier au quotidien iranien Iran Daily Mahmoud Liayi, responsable des technologies de l’information au ministère iranien de l’industrie, qui a révélé que le virus Stuxnet avait contaminé jusque-là au moins 30 000 ordinateurs en Iran.

C’est “probablement un gouvernement étranger qui est à l’origine de ce virus”, compte tenu de sa complexité, a-t-il ajouté sans citer de pays.

Si les accusations d’ingérences et d’attaques étrangères sont souvent mises en avant par les officiels iraniens pour faire oublier les véritables coupables et justifier la répression intérieure, il semble bien cette fois-ci qu’un État soit à l’origine de la cyber-attaque, d’autant plus que de nombreux experts internationaux en sécurité informatique estiment que la sophistication du virus Stuxnet ainsi que les cibles industrielles visées montrent bien qu’il ne peut être que le fruit d’un État.

Et bien évidemment, les principaux suspects se nomment Israël et les États-Unis, qui tentent depuis des années de mettre fin, non sans mal, au programme nucléaire iranien.

Israël dispose notamment au sein du Mossad de l’Unité 8200, formée de hackers repentis dédiés à la guerre cybernétique. Cette unité est souvent accusée d’être à l’origine d’attaques contre les ennemis de l’État hébreu. Son homologue américain peut lui compter sur la National Security Agency (NSA), mise en place par l’administration Bush.

Qu’est-ce que Stuxnet?

Stuxnet est un “ver informatique” ou logiciel malveillant profitant de quatre failles jusque-là inconnues du système d’exploitation Windows (ce qui fait douter du caractère amateur de ses créateurs), pour rechercher dans les ordinateurs un programme de l’allemand Siemens (SCADA) servant à contrôler des oléoducs, des plate-formes pétrolières, des centrales électriques ou des installations nucléaires. Stuxnet ne vole pas de données, mais provoque des pannes dans les machines : c’est un logiciel de sabotage visant à la destruction physique des installations touchées ou, au moins, à la désorganisation des programmes internes pour en modifier le fonctionnement.

Même s’il s’est principalement attaqué à l’Iran, le virus a également touché l’Inde, l’Indonésie, le Pakistan et la Chine.

Mais la récente médiatisation de Stuxnet pourrait trouver sa cause ailleurs.

Le Monde daté du 28 septembre explique ainsi que selon des blogs d’informaticiens américains de tendance libérale, “Stuxnet serait surtout une nouvelle campagne de marketing visant à inciter les chefs d’entreprise et les responsables de l’administration à acheter plus de produits de sécurité informatique”.

Les programmes SCADA de l’allemand Siemens, ciblés par l’attaque, sont employés par la République islamique pour contrôler le centre de recherche nucléaire de Natanz (centre), ainsi que la centrale nucléaire de Bushehr (sud), la plus importante du pays, fournie par la Russie et inaugurée en août dernier.

Téhéran a affirmé cette semaine que le virus était en train de muter, provoquant des dégâts dans les réseaux informatiques du pays, mais a démenti que la centrale de Bushehr, ait été touchée.

Pourtant, l’Agence internationale de l’énergie atomique a constaté il y a deux mois un net ralentissement dans le traitement d’enrichissement de l’uranium à Bushehr dû à selon elle à des “problèmes techniques indéterminés” non résolus à ce jour, qui ont entraîné la mise hors service de 3.000 centrifugeuses.

Stuxnet aurait-il réussi son coup?

Dernière minute: Dans une déclaration trahissant l’embarras de Téhéran, le ministre iranien des Renseignements, Heydar Moslehi, a annoncé, selon le site internet de la télévision d’État, l’arrestation de plusieurs espions présumés qui travaillaient via internet à faire échouer le programme nucléaire iranien.

“L’Iran a empêché les ennemis de mener une action destructrice”, a déclaré le ministre qui a souligné que son pays avait “toujours dû faire face à l’action destructrice des services” d’espionnage des pays occidentaux et avait mis en place différents types de mesures pour “les contrer”.

[iran.blog.lemonde.fr]

Les mots soulignés renvoient aux références suivantes :

In a Computer Worm, a Possible Biblical Clue

By JOHN MARKOFF and DAVID E. SANGER

Published: September 29, 2010

[www.nytimes.com]

Stuxnet worm is the 'work of a national government agency'

Malware believed to be targeting Iran's Bushehr nuclear power plant may have been created by Israeli hackers

[www.guardian.co.uk]

Israel's unit 8200: cyber warfare

Israel demonstrated its intent to conquer cyber warfare in the 1990s by presenting the country's legions of hackers with a choice between prison and working for the state.

[www.telegraph.co.uk]

Le ver informatique Stuxnet alimente les fantasmes de complot

| 28.09.10 | 14h17 • Mis à jour le 30.09.10 | 16h14

[www.lemonde.fr]

Le virus informatique Stuxnet assorti d'indices impliquant Israël

[www.google.com]

Le virus informatique Stuxnet, qui frappe depuis deux mois les installations nucléaires iraniennes serait-il d’origine israélienne?

C’est en tout cas ce que suggère le New York Times. Dans son édition de jeudi, le quotidien américain affirme que le virus contiendrait une référence au livre d’Esther, récit de l’Ancien Testament dans lequel les juifs déjouent un complot perse visant à les détruire.

C’est un fichier contenu dans le code du virus et baptisé “Myrtus”, allusion au mot Esther en Hébreu, qui a déclenché les soupçons. Selon le New York Times, il pourrait s’agir d’une signature israélienne ou alors d’un leurre destiné à brouiller les pistes.

“Une guerre électronique a été lancée contre l’Iran”, a affirmé le 26 décembre dernier au quotidien iranien Iran Daily Mahmoud Liayi, responsable des technologies de l’information au ministère iranien de l’industrie, qui a révélé que le virus Stuxnet avait contaminé jusque-là au moins 30 000 ordinateurs en Iran.

C’est “probablement un gouvernement étranger qui est à l’origine de ce virus”, compte tenu de sa complexité, a-t-il ajouté sans citer de pays.

Si les accusations d’ingérences et d’attaques étrangères sont souvent mises en avant par les officiels iraniens pour faire oublier les véritables coupables et justifier la répression intérieure, il semble bien cette fois-ci qu’un État soit à l’origine de la cyber-attaque, d’autant plus que de nombreux experts internationaux en sécurité informatique estiment que la sophistication du virus Stuxnet ainsi que les cibles industrielles visées montrent bien qu’il ne peut être que le fruit d’un État.

Et bien évidemment, les principaux suspects se nomment Israël et les États-Unis, qui tentent depuis des années de mettre fin, non sans mal, au programme nucléaire iranien.

Israël dispose notamment au sein du Mossad de l’Unité 8200, formée de hackers repentis dédiés à la guerre cybernétique. Cette unité est souvent accusée d’être à l’origine d’attaques contre les ennemis de l’État hébreu. Son homologue américain peut lui compter sur la National Security Agency (NSA), mise en place par l’administration Bush.

Qu’est-ce que Stuxnet?

Stuxnet est un “ver informatique” ou logiciel malveillant profitant de quatre failles jusque-là inconnues du système d’exploitation Windows (ce qui fait douter du caractère amateur de ses créateurs), pour rechercher dans les ordinateurs un programme de l’allemand Siemens (SCADA) servant à contrôler des oléoducs, des plate-formes pétrolières, des centrales électriques ou des installations nucléaires. Stuxnet ne vole pas de données, mais provoque des pannes dans les machines : c’est un logiciel de sabotage visant à la destruction physique des installations touchées ou, au moins, à la désorganisation des programmes internes pour en modifier le fonctionnement.

Même s’il s’est principalement attaqué à l’Iran, le virus a également touché l’Inde, l’Indonésie, le Pakistan et la Chine.

Mais la récente médiatisation de Stuxnet pourrait trouver sa cause ailleurs.

Le Monde daté du 28 septembre explique ainsi que selon des blogs d’informaticiens américains de tendance libérale, “Stuxnet serait surtout une nouvelle campagne de marketing visant à inciter les chefs d’entreprise et les responsables de l’administration à acheter plus de produits de sécurité informatique”.

Les programmes SCADA de l’allemand Siemens, ciblés par l’attaque, sont employés par la République islamique pour contrôler le centre de recherche nucléaire de Natanz (centre), ainsi que la centrale nucléaire de Bushehr (sud), la plus importante du pays, fournie par la Russie et inaugurée en août dernier.

Téhéran a affirmé cette semaine que le virus était en train de muter, provoquant des dégâts dans les réseaux informatiques du pays, mais a démenti que la centrale de Bushehr, ait été touchée.

Pourtant, l’Agence internationale de l’énergie atomique a constaté il y a deux mois un net ralentissement dans le traitement d’enrichissement de l’uranium à Bushehr dû à selon elle à des “problèmes techniques indéterminés” non résolus à ce jour, qui ont entraîné la mise hors service de 3.000 centrifugeuses.

Stuxnet aurait-il réussi son coup?

Dernière minute: Dans une déclaration trahissant l’embarras de Téhéran, le ministre iranien des Renseignements, Heydar Moslehi, a annoncé, selon le site internet de la télévision d’État, l’arrestation de plusieurs espions présumés qui travaillaient via internet à faire échouer le programme nucléaire iranien.

“L’Iran a empêché les ennemis de mener une action destructrice”, a déclaré le ministre qui a souligné que son pays avait “toujours dû faire face à l’action destructrice des services” d’espionnage des pays occidentaux et avait mis en place différents types de mesures pour “les contrer”.

[iran.blog.lemonde.fr]

Les mots soulignés renvoient aux références suivantes :

In a Computer Worm, a Possible Biblical Clue

By JOHN MARKOFF and DAVID E. SANGER

Published: September 29, 2010

[www.nytimes.com]

Stuxnet worm is the 'work of a national government agency'

Malware believed to be targeting Iran's Bushehr nuclear power plant may have been created by Israeli hackers

[www.guardian.co.uk]

Israel's unit 8200: cyber warfare

Israel demonstrated its intent to conquer cyber warfare in the 1990s by presenting the country's legions of hackers with a choice between prison and working for the state.

[www.telegraph.co.uk]

Le ver informatique Stuxnet alimente les fantasmes de complot

| 28.09.10 | 14h17 • Mis à jour le 30.09.10 | 16h14

[www.lemonde.fr]

Le virus informatique Stuxnet assorti d'indices impliquant Israël

[www.google.com]

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 05 octobre 2010, 13:06 |

Membre depuis : 17 ans Messages: 3 376 |

Téhéran impuissant contre le virus informatique Stuxnet - Par Jacques Benillouche * - 30 septembre 2010

L'Iran a demandé l'aide de firmes occidentales pour lutter contre le virus informatique Stuxnet qui ravage ses ordinateurs.

Le principal réacteur de la centrale nucléaire iranienne de Bushehr Raheb

L’attaque électronique dont est victime l’Iran se poursuit sans qu’aucune solution n’ait apparemment été trouvée pour l’enrayer. L’IRNA (Islamic républic news agency), l’agence officielle iranienne, a publié le 27 septembre les explications fournies par Hamid Alipour, directeur adjoint de la société d’Etat iranienne des technologies informatiques précisant: «Nous surveillons et contrôlons le développement du virus. Nous avions prévu de l'éliminer en deux mois, mais il n'est pas stable, et trois nouvelles versions sont apparues depuis que nous avons commencé les opérations de nettoyage».

Gouvernement étranger

Trente mille ordinateurs infectés par le virus Stuxnet ont été jusqu'à présent dénombrés en Iran, selon Mahmoud Liayi, responsable des technologies de l'information au ministère de l'industrie. Ce virus recherche dans les ordinateurs qu'il infecte le système de supervision de l'allemand Siemens, WinCC, qui sert au contrôle des oléoducs, des plates-formes pétrolières, des centrales électriques et d'autres installations industrielles. Sa fonction serait d'entraîner par «sabotage informatique», la destruction physique des installations touchées ou, au moins, la désorganisation des programmes internes pour en modifier le fonctionnement. Il a confirmé que «probablement un gouvernement étranger est à l'origine de ce virus, compte tenu de sa complexité».

Des critiques avaient été émises par certains iraniens sur les raisons qui ont permis à Siemens d’être introduit dans les rouages et les structures militaires. En fait, le projet de centrale nucléaire dans le Golfe persique a été commencé par ce groupe allemand, du temps du Shah, avant la révolution islamique de 1979. Il a été interrompu à la suite du déclenchement de la guerre Irak-Iran en 1980, puis la Russie a repris en 1994 le chantier. Le groupe allemand est donc impliqué depuis l’origine de la création de la centrale de Bushehr.

Le commandant adjoint des Gardiens de la Révolution, Hossein Salami, a déclaré que toutes les structures de défense, dans le pays, étaient mobilisées contre cette guerre et qu’un plan spécial a été élaboré pour la centrale nucléaire de Bushehr. Sa déclaration donne une confirmation implicite que la centrale nucléaire a bien été atteinte, malgré tous les démentis officiels. Le virus Stuxnet aurait infecté les systèmes d’acquisition de données et de contrôle des centraux informatiques.

Les Iraniens ne parviendraient pas à isoler les virus. Téhéran a donc décidé de faire appel à des experts en sécurité informatique européens.

Aide extérieure

Les services iraniens sont confrontés à un dilemme puisque l’aide étrangère nécessite de fournir la liste précise des centres attaqués et leur localisation. Elle implique surtout le libre accès donné aux experts pour se rendre dans des lieux sensibles et secrets. Avant d’intervenir, les experts ont demandé à connaitre par le détail les changements apportés par l’Iran au système de contrôle de base des ordinateurs, SCADA (Supervisory Control and Data Acquisition), en provenance d’Allemagne. Or, dévoiler ces changements implique de mettre à nu le système informatique du pays.

Deux groupes spécialistes en sécurité ont été approchés en priorité, un allemand et un français, et les négociateurs font état du désarroi des ingénieurs iraniens. Non seulement ils n’arrivent pas à circonscrire le virus, mais les manipulations locales qu’ils réalisent aggravent la situation. Les experts ont tiré la conclusion que les iraniens n’avaient plus intérêt à agir car à chaque tentative de contrer le mal, «le virus avait tendance à frapper en retour avec plus de force» comme s’il avait été conçu avec son propre système de défense.

Ils se demandent d’ailleurs si les initiateurs de ce virus détiennent l’antidote, les moyens de mettre fin à la propre création d’un monstre qui les dépasse et dont ils auraient perdu le contrôle. L'objectif de Téhéran n’est plus aujourd'hui de circonscrire l’attaque virale mais de minimiser les destructions en espérant que le virus cessera d’agir par «indigestion», par manque de cible ou par autodestruction. Mais ils restent conscients que, durant tout ce temps, il continue à communiquer à l’extérieur les informations sensibles venant de leurs bases de données tout en perturbant les communications internes.

Résignation

Ces mésaventures permettent de comprendre certains faits qui n’avaient pas eu d’explications plausibles alors. Moscou a accepté d’activer, le 21 août, la centrale nucléaire de Bushehr car l’Iran avait diminué ses capacités de produire de l’électricité. La Russie a chargé le combustible nucléaire au cœur du réacteur avec l’intention de le démarrer le 5 septembre. Or les iraniens ont décidé d’arrêter le chargement en prétextant qu’ils avaient détecté «une augmentation de la température locale». Or les données météorologiques ont prouvé que la température locale n’avait pas varié.

Plusieurs hypothèses politiques avaient été émises et il semble qu’à présent la cause de cet arrêt du chargement pourrait s’expliquer par une mal fonction informatique. Ali Akbar Salehi, directeur du programme nucléaire, avait masqué la défaillance en prétextant que l’Iran avait modifié son objectif tendant à «continuer l’enrichissement à 20% pour produire son propre combustible» puis il a précisé que le réacteur avait besoin de quatre mois pour atteindre sa puissance minimale de 1%.

Les dirigeants iraniens minimisent l’étendue des dégâts qui ont touché les centres informatiques de leurs forces stratégiques et de leurs forces armées devenues, pour certaines, muettes et aveugles. Lors de la frappe conduite par les israéliens en 2007 contre la Syrie, le système de défense et de communication de Damas avait alors été neutralisé quelques instants avant l’attaque pour des raisons qui restent à ce jour inexpliquées.

* Journaliste indépendant (Israël). Jacques Benillouche tient un blog, Temps et Contretemps. [benillouche.blogspot.com]

L'Iran a demandé l'aide de firmes occidentales pour lutter contre le virus informatique Stuxnet qui ravage ses ordinateurs.

Le principal réacteur de la centrale nucléaire iranienne de Bushehr Raheb

L’attaque électronique dont est victime l’Iran se poursuit sans qu’aucune solution n’ait apparemment été trouvée pour l’enrayer. L’IRNA (Islamic républic news agency), l’agence officielle iranienne, a publié le 27 septembre les explications fournies par Hamid Alipour, directeur adjoint de la société d’Etat iranienne des technologies informatiques précisant: «Nous surveillons et contrôlons le développement du virus. Nous avions prévu de l'éliminer en deux mois, mais il n'est pas stable, et trois nouvelles versions sont apparues depuis que nous avons commencé les opérations de nettoyage».

Gouvernement étranger

Trente mille ordinateurs infectés par le virus Stuxnet ont été jusqu'à présent dénombrés en Iran, selon Mahmoud Liayi, responsable des technologies de l'information au ministère de l'industrie. Ce virus recherche dans les ordinateurs qu'il infecte le système de supervision de l'allemand Siemens, WinCC, qui sert au contrôle des oléoducs, des plates-formes pétrolières, des centrales électriques et d'autres installations industrielles. Sa fonction serait d'entraîner par «sabotage informatique», la destruction physique des installations touchées ou, au moins, la désorganisation des programmes internes pour en modifier le fonctionnement. Il a confirmé que «probablement un gouvernement étranger est à l'origine de ce virus, compte tenu de sa complexité».

Des critiques avaient été émises par certains iraniens sur les raisons qui ont permis à Siemens d’être introduit dans les rouages et les structures militaires. En fait, le projet de centrale nucléaire dans le Golfe persique a été commencé par ce groupe allemand, du temps du Shah, avant la révolution islamique de 1979. Il a été interrompu à la suite du déclenchement de la guerre Irak-Iran en 1980, puis la Russie a repris en 1994 le chantier. Le groupe allemand est donc impliqué depuis l’origine de la création de la centrale de Bushehr.

Le commandant adjoint des Gardiens de la Révolution, Hossein Salami, a déclaré que toutes les structures de défense, dans le pays, étaient mobilisées contre cette guerre et qu’un plan spécial a été élaboré pour la centrale nucléaire de Bushehr. Sa déclaration donne une confirmation implicite que la centrale nucléaire a bien été atteinte, malgré tous les démentis officiels. Le virus Stuxnet aurait infecté les systèmes d’acquisition de données et de contrôle des centraux informatiques.

Les Iraniens ne parviendraient pas à isoler les virus. Téhéran a donc décidé de faire appel à des experts en sécurité informatique européens.

Aide extérieure

Les services iraniens sont confrontés à un dilemme puisque l’aide étrangère nécessite de fournir la liste précise des centres attaqués et leur localisation. Elle implique surtout le libre accès donné aux experts pour se rendre dans des lieux sensibles et secrets. Avant d’intervenir, les experts ont demandé à connaitre par le détail les changements apportés par l’Iran au système de contrôle de base des ordinateurs, SCADA (Supervisory Control and Data Acquisition), en provenance d’Allemagne. Or, dévoiler ces changements implique de mettre à nu le système informatique du pays.

Deux groupes spécialistes en sécurité ont été approchés en priorité, un allemand et un français, et les négociateurs font état du désarroi des ingénieurs iraniens. Non seulement ils n’arrivent pas à circonscrire le virus, mais les manipulations locales qu’ils réalisent aggravent la situation. Les experts ont tiré la conclusion que les iraniens n’avaient plus intérêt à agir car à chaque tentative de contrer le mal, «le virus avait tendance à frapper en retour avec plus de force» comme s’il avait été conçu avec son propre système de défense.

Ils se demandent d’ailleurs si les initiateurs de ce virus détiennent l’antidote, les moyens de mettre fin à la propre création d’un monstre qui les dépasse et dont ils auraient perdu le contrôle. L'objectif de Téhéran n’est plus aujourd'hui de circonscrire l’attaque virale mais de minimiser les destructions en espérant que le virus cessera d’agir par «indigestion», par manque de cible ou par autodestruction. Mais ils restent conscients que, durant tout ce temps, il continue à communiquer à l’extérieur les informations sensibles venant de leurs bases de données tout en perturbant les communications internes.

Résignation

Ces mésaventures permettent de comprendre certains faits qui n’avaient pas eu d’explications plausibles alors. Moscou a accepté d’activer, le 21 août, la centrale nucléaire de Bushehr car l’Iran avait diminué ses capacités de produire de l’électricité. La Russie a chargé le combustible nucléaire au cœur du réacteur avec l’intention de le démarrer le 5 septembre. Or les iraniens ont décidé d’arrêter le chargement en prétextant qu’ils avaient détecté «une augmentation de la température locale». Or les données météorologiques ont prouvé que la température locale n’avait pas varié.

Plusieurs hypothèses politiques avaient été émises et il semble qu’à présent la cause de cet arrêt du chargement pourrait s’expliquer par une mal fonction informatique. Ali Akbar Salehi, directeur du programme nucléaire, avait masqué la défaillance en prétextant que l’Iran avait modifié son objectif tendant à «continuer l’enrichissement à 20% pour produire son propre combustible» puis il a précisé que le réacteur avait besoin de quatre mois pour atteindre sa puissance minimale de 1%.

Les dirigeants iraniens minimisent l’étendue des dégâts qui ont touché les centres informatiques de leurs forces stratégiques et de leurs forces armées devenues, pour certaines, muettes et aveugles. Lors de la frappe conduite par les israéliens en 2007 contre la Syrie, le système de défense et de communication de Damas avait alors été neutralisé quelques instants avant l’attaque pour des raisons qui restent à ce jour inexpliquées.

* Journaliste indépendant (Israël). Jacques Benillouche tient un blog, Temps et Contretemps. [benillouche.blogspot.com]

|

Re: Stuxnet : Un virus sophistiqué ravive la crainte du cyberterrorisme 05 octobre 2010, 13:20 |

Membre depuis : 17 ans Messages: 3 376 |

Les experts russes fuient l’Iran, s’échappant du filet tendu contre les trafiquants de virus cybernétique- Par DEBKAfile (Adapté par : Marc Brzustowski) - 3 Octobre 2010

Source : [www.debka.com]

Les sources du renseignement de DEBKAfile rapportent d’Iran que des dizaines d’ingénieurs, techniciens et contractants nucléaires russes se pressent de quitter l’Iran pour rentrer chez eux, depuis que les autorités du renseignement local ont commencé à impliquer leurs compatriotes en tant que suspects d’avoir introduit le virus malware Stuxnet dans leur programme nucléaire.

Parmi eux se trouve le personnel russe qui a construit le premier réacteur nucléaire russe de Bushehr que Téhéran a admis avoir été infecté par le virus.

L’un des membres des équipes nucléaires russes, interrogé à Moscou, ce dimanche 3 octobre, par des sources occidentales, a confirmé que beaucoup de collègues russes ont décidé de partir avec leurs familles, après que des membres d’une équipe aient été détenus pour interrogatoire au début de la semaine dernière. Il a refusé de donner son nom au cas où lui-même et ses collègues tenteraient de retourner en Iran, si les choses s’apaisaient et si les détenus étaient rapidement relâchés après interrogatoire

Selon nos sources, ces détentions ont été à la source de l’annonce par Heidar Moslehi, le Ministre des renseignements iraniens, samedi 2 octobre, que plusieurs « espions nucléaires » avaient été capturés. « L’ennemi a envoyé des malware électroniques par internet pour saboter les activités nucléaires iraniennes »’, a-t-il dit. Il s’agissait de la première reconnaissance iranienne de haut niveau disant que le virus Stuxnet avaient été introduit par des éléments étrangers pour saboter entièrement leur programme nucléaire – et pas seulement le réacteur de Bushehr. L’échelle exacte des dommages enregistrés est attestée par la détention d’experts nucléaires russes, également, à Natanz, Ispahan et Téhéran.

Moslehi a ajouté : “Nous sommes toujours confrontés à des activités de destruction de la part de ces services d’espionnage et, bien entendu, nous avons arrêté un certain nombre d’espions nucléaires pour stopper les mouvements destructeurs ennemis ». Cette déclaration est sensée dissuader une seconde vague de spécialistes nucléaires russes de fuir l’Iran. Le but premier de ces interrogatoires est de découvrir si les services secrets russes ont implanté délibérément le troyen destructeur dans les installations nucléaires iraniennes, éventuellement pour le tester, ou s’ils ont été les transporteurs involontaires du matériel commandé par l’Iran qui aurait été préalablement infecté.

Les sources occidentales de DEBKAfile rapportent que les centaines de scientifiques, ingénieurs et techniciens russes employés en Iran étaient responsables de l’installation des systèmes de contrôle Siemens dans le complexe nucléaire iranien et d’autres installations qui se sont avérées les plus vulnérables à l’attaque cybernétique.

Source : [www.debka.com]

Les sources du renseignement de DEBKAfile rapportent d’Iran que des dizaines d’ingénieurs, techniciens et contractants nucléaires russes se pressent de quitter l’Iran pour rentrer chez eux, depuis que les autorités du renseignement local ont commencé à impliquer leurs compatriotes en tant que suspects d’avoir introduit le virus malware Stuxnet dans leur programme nucléaire.

Parmi eux se trouve le personnel russe qui a construit le premier réacteur nucléaire russe de Bushehr que Téhéran a admis avoir été infecté par le virus.

L’un des membres des équipes nucléaires russes, interrogé à Moscou, ce dimanche 3 octobre, par des sources occidentales, a confirmé que beaucoup de collègues russes ont décidé de partir avec leurs familles, après que des membres d’une équipe aient été détenus pour interrogatoire au début de la semaine dernière. Il a refusé de donner son nom au cas où lui-même et ses collègues tenteraient de retourner en Iran, si les choses s’apaisaient et si les détenus étaient rapidement relâchés après interrogatoire

Selon nos sources, ces détentions ont été à la source de l’annonce par Heidar Moslehi, le Ministre des renseignements iraniens, samedi 2 octobre, que plusieurs « espions nucléaires » avaient été capturés. « L’ennemi a envoyé des malware électroniques par internet pour saboter les activités nucléaires iraniennes »’, a-t-il dit. Il s’agissait de la première reconnaissance iranienne de haut niveau disant que le virus Stuxnet avaient été introduit par des éléments étrangers pour saboter entièrement leur programme nucléaire – et pas seulement le réacteur de Bushehr. L’échelle exacte des dommages enregistrés est attestée par la détention d’experts nucléaires russes, également, à Natanz, Ispahan et Téhéran.

Moslehi a ajouté : “Nous sommes toujours confrontés à des activités de destruction de la part de ces services d’espionnage et, bien entendu, nous avons arrêté un certain nombre d’espions nucléaires pour stopper les mouvements destructeurs ennemis ». Cette déclaration est sensée dissuader une seconde vague de spécialistes nucléaires russes de fuir l’Iran. Le but premier de ces interrogatoires est de découvrir si les services secrets russes ont implanté délibérément le troyen destructeur dans les installations nucléaires iraniennes, éventuellement pour le tester, ou s’ils ont été les transporteurs involontaires du matériel commandé par l’Iran qui aurait été préalablement infecté.

Les sources occidentales de DEBKAfile rapportent que les centaines de scientifiques, ingénieurs et techniciens russes employés en Iran étaient responsables de l’installation des systèmes de contrôle Siemens dans le complexe nucléaire iranien et d’autres installations qui se sont avérées les plus vulnérables à l’attaque cybernétique.

Seuls les utilisateurs enregistrés peuvent poster des messages dans ce forum.